Réalisations Professionnelles

Projets réalisés par bloc de compétences

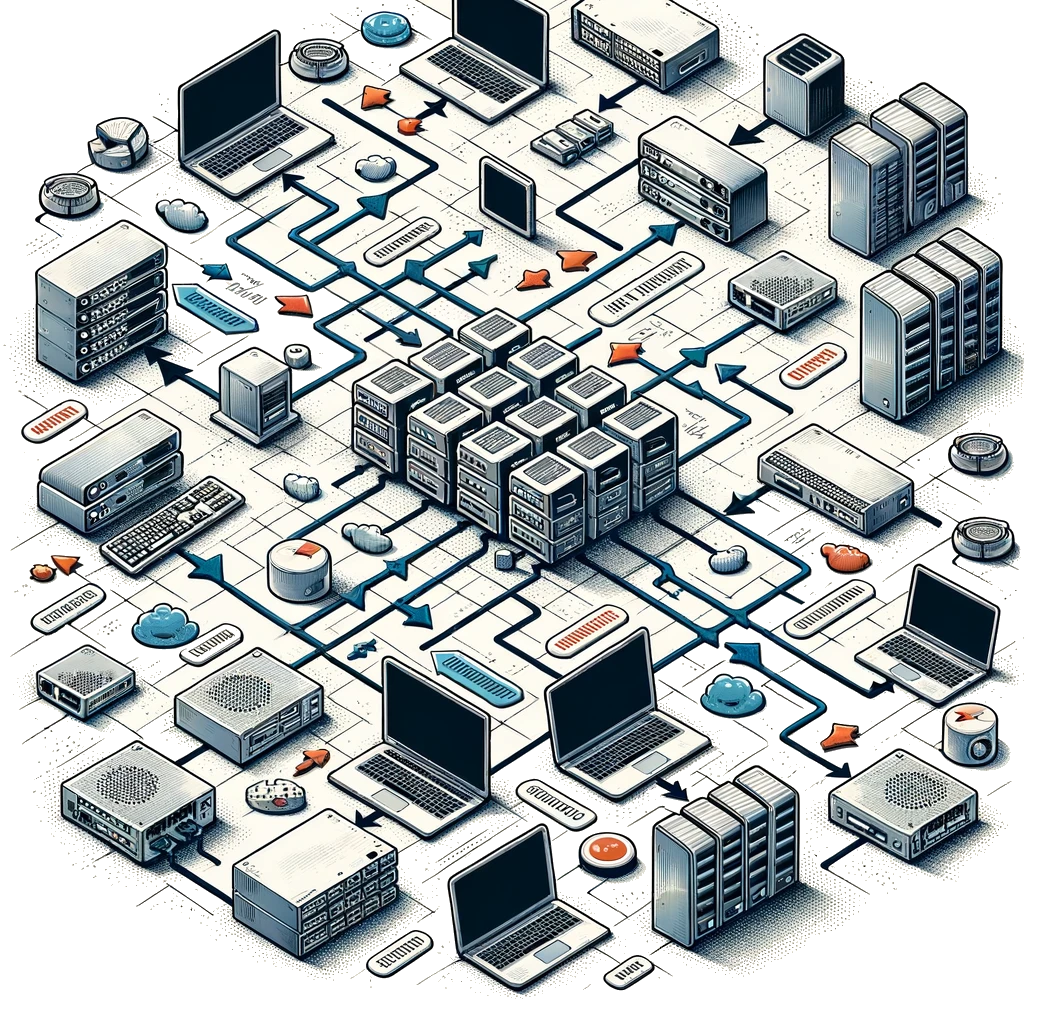

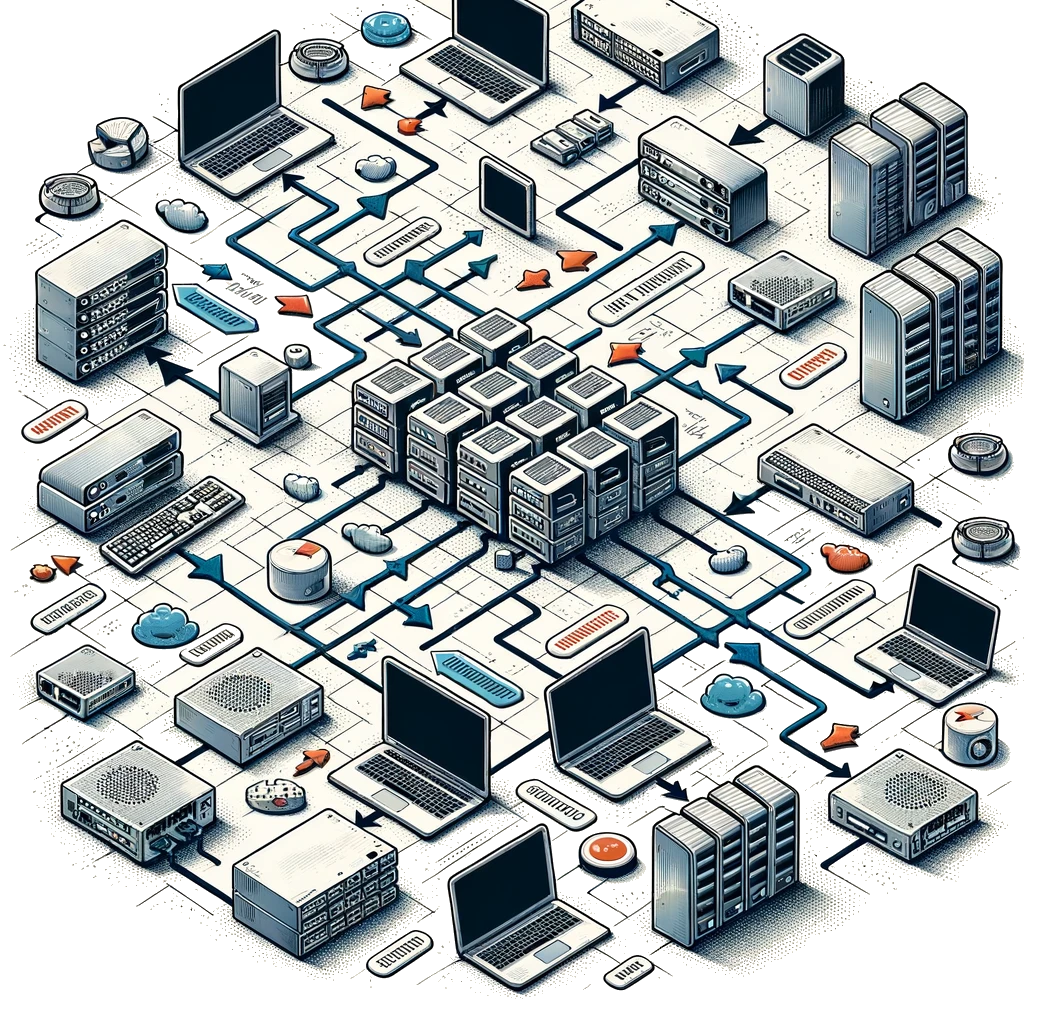

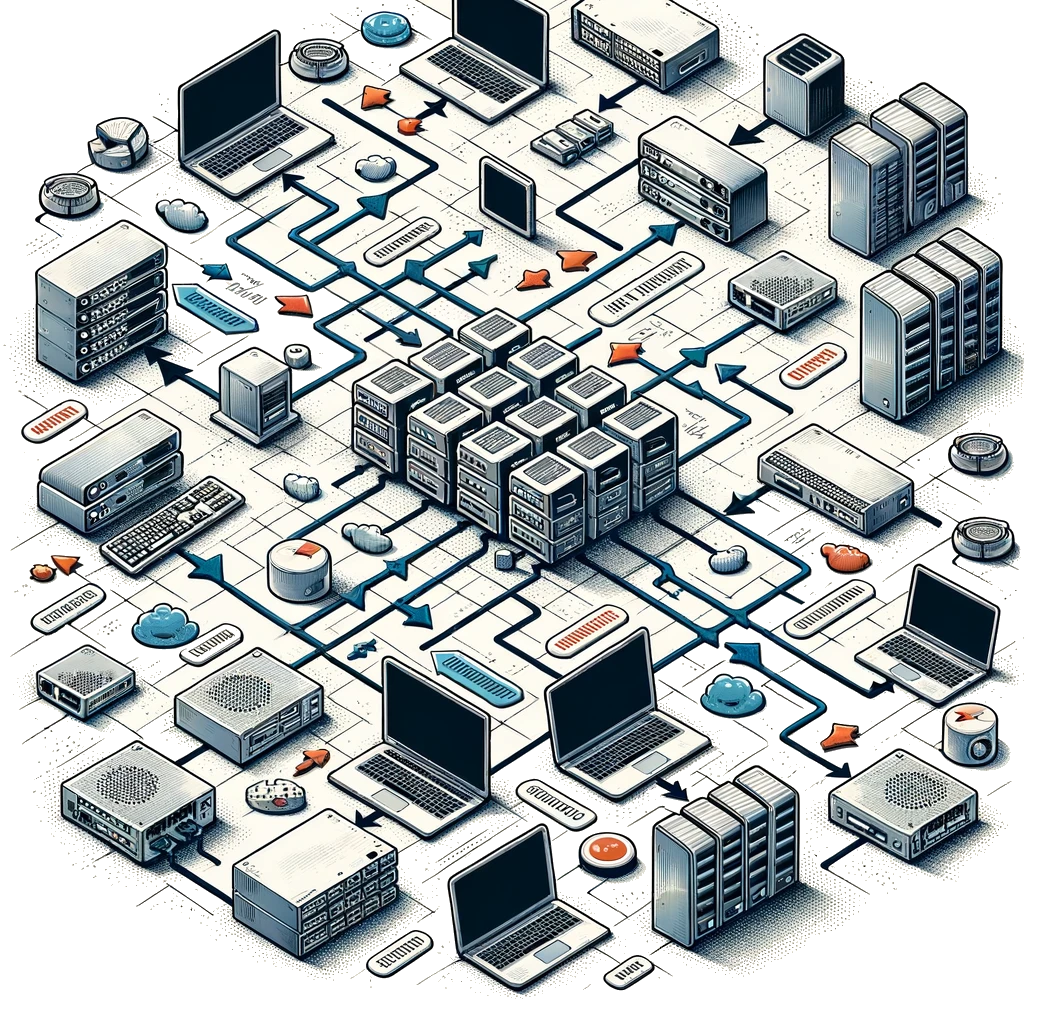

Pour correspondre au critère de cybersécurité d'Airbus et Dassault, nous devions mettre en place une segmentation réseau.

Nous avons créé plusieurs VLAN et deux autres domaines pour que les services R&D et production puissent tourner même en cas de cyber-attaque.

Ayant des postes datant de 2015, j'ai du trouver une solution pour les passer à Windows 11, malgré les incompatibilité lié à leurs anciennes technologies.

J'ai fait plusieurs codes en VBA afin d'automatiser des tâches comme la modification du site web de l'entreprise ou encore le remplissage de fichier Excel.

Dans le cadre de mon travail, j'avais pour rôle de soulager mon tuteur sur toutes les tâches simples comme la résolution de tickets et la mainteance du parc informatique.

Pour ce faire, j'ai mis en place l'outil GLPI.

Dans le cadre de mon travail, j'avais pour rôle de soulager mon tuteur sur toutes les tâches simples comme la résolution de tickets et la mainteance du parc informatique.

Pour ce faire, j'ai mis en place l'outil GLPI.

Ayant des postes datant de 2015, j'ai du trouver une solution pour les passer à Windows 11, malgré les incompatibilité lié à leurs anciennes technologies.

J'ai fait plusieurs codes en VBA afin d'automatiser des tâches comme la modification du site web de l'entreprise ou encore le remplissage de fichier Excel.

La création de mon portfolio m'a permis de découvrir le code HTML et CSS.

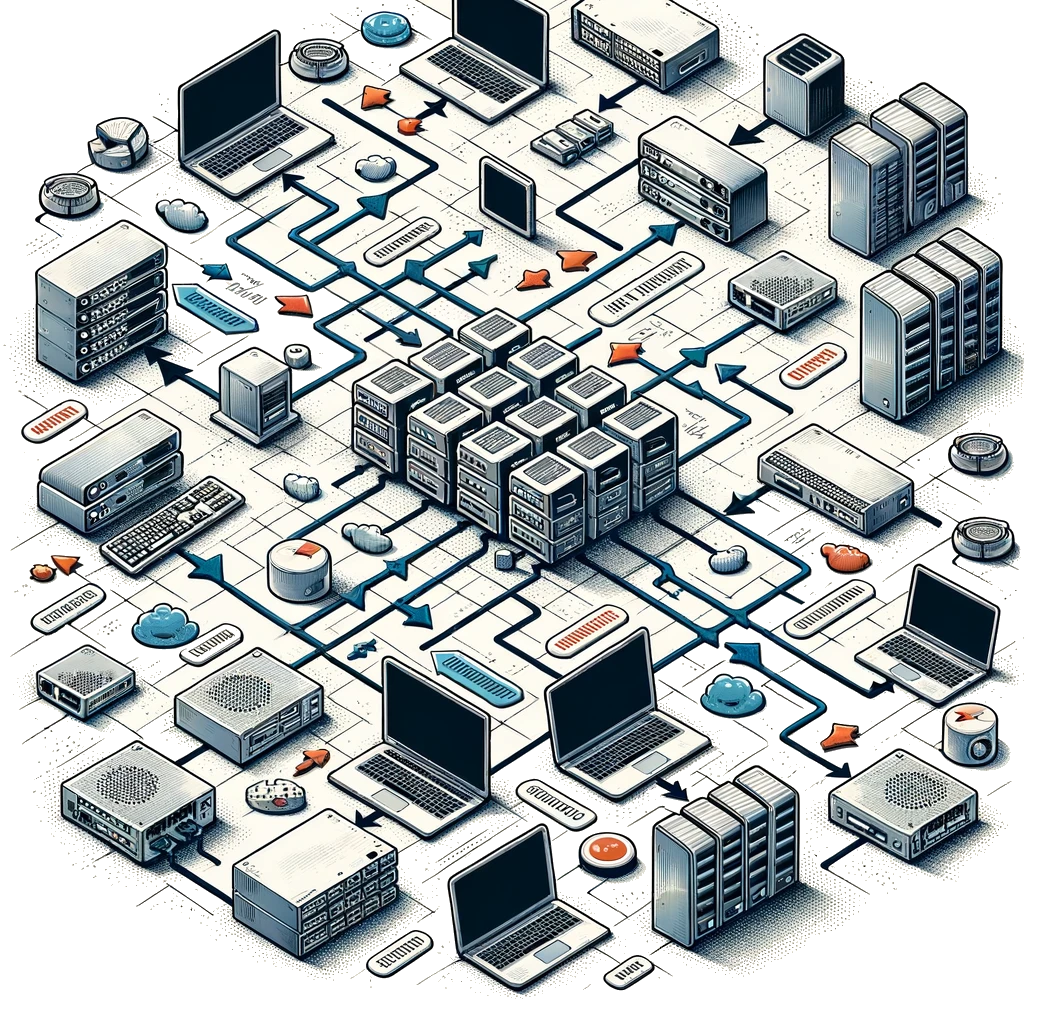

Un projet sur la mise en place d'une entreprise en partant de zéro.

Nous avions un cahier des charges comme faire une page intranet et créer un domaine Active Directory.

Pour correspondre au critère de cybersécurité d'Airbus et Dassault, nous devions mettre en place une segmentation réseau.

Nous avons créé plusieurs VLAN et deux autres domaines pour que les services R&D et production puissent tourner même en cas de cyber-attaque.

Dans le cadre de mon travail, j'avais pour rôle de soulager mon tuteur sur toutes les tâches simples comme la résolution de tickets et la mainteance du parc informatique.

Pour ce faire, j'ai mis en place l'outil GLPI.

Aprés avoir récuperé une image propore à partir d'un poste, nous avons pu déployer tous les postes en même temps.

La création de mon portfolio m'a permis de découvrir le code HTML et CSS.

Dans le cadre de mon travail, j'avais pour rôle de soulager mon tuteur sur toutes les tâches simples comme la résolution de tickets et la mainteance du parc informatique.

Pour ce faire, j'ai mis en place l'outil GLPI.

Aprés avoir récuperé une image propore à partir d'un poste, nous avons pu déployer tous les postes en même temps.

Pour correspondre au critère de cybersécurité d'Airbus et Dassault, nous devions mettre en place une segmentation réseau.

Nous avons créé plusieurs VLAN et deux autres domaines pour que les services R&D et production puissent tourner même en cas de cyber-attaque.

Un projet sur la mise en place d'une entreprise en partant de zéro.

Nous avions un cahier des charges comme faire une page intranet et créer un domaine Active Directory.

Pour correspondre au critère de cybersécurité d'Airbus et Dassault, nous devions mettre en place une segmentation réseau.

Nous avons créé plusieurs VLAN et deux autres domaines pour que les services R&D et production puissent tourner même en cas de cyber-attaque.

Pour faciliter le suivi des installations de logiciels et permettre une réinstallation facile à l'avenir, j'ai fait des procédures détaillées pour chaque logiciel que j'ai installé.

Dans le cadre de mon travail, j'avais pour rôle de soulager mon tuteur sur toutes les tâches simples comme la résolution de tickets et la mainteance du parc informatique.

Pour ce faire, j'ai mis en place l'outil GLPI.

J'ai fait plusieurs codes en VBA afin d'automatiser des tâches comme la modification du site web de l'entreprise ou encore le remplissage de fichier Excel.

Pour correspondre au critère de cybersécurité d'Airbus et Dassault, nous devions mettre en place une segmentation réseau.

Nous avons créé plusieurs VLAN et deux autres domaines pour que les services R&D et production puissent tourner même en cas de cyber-attaque.

Nous avons fait un exercice où nous exploitons la faille SSH pour voir

comment un attaquant peut intercepter et manipuler les communications entre deux parties sans être détecté.